ESET Research обнаружила троянские приложения WhatsApp и Telegram, похищающие криптовалюту и обладающие новыми функциями

Исследователи ESET обнаружили десятки веб-сайтов-подражателей Telegram и WhatsApp, ориентированных в основном на пользователей Android и Windows с троянскими версиями этих приложений для обмена мгновенными сообщениями. Большинство обнаруженных нами вредоносных приложений являются клиперами — типом вредоносного ПО, которое крадет или изменяет содержимое буфера обмена. Все они преследуют криптовалютные средства жертв, причем несколько нацелены на криптовалютные кошельки. Это был первый случай, когда ESET Research обнаружила, что машинки для стрижки Android специально ориентированы на обмен мгновенными сообщениями. Более того, некоторые из этих приложений используют оптическое распознавание символов (OCR) для распознавания текста со скриншотов, хранящихся на взломанных устройствах, что является еще одним первым для вредоносных программ Android.

Судя по языку, используемому в приложениях-подражателях, кажется, что операторы, стоящие за ними, в основном нацелены на пользователей, говорящих по-китайски. Поскольку и Telegram, и WhatsApp заблокированы в Китае уже несколько лет, причем Telegram заблокирован с 2015 года , а WhatsApp — с 2017 года , людям, желающим воспользоваться этими услугами, приходится прибегать к косвенным средствам их получения.

- ESET Research обнаружила первый экземпляр машинки для стрижки, встроенной в приложения для обмена мгновенными сообщениями.

- Злоумышленники преследуют криптовалютные средства жертв, используя троянские приложения Telegram и WhatsApp для Android и Windows.

- Вредоносное ПО может переключать адреса криптовалютных кошельков, которые жертва отправляет в сообщениях чата, на адреса, принадлежащие злоумышленнику.

- Некоторые клиперы используют оптическое распознавание символов для извлечения текста из скриншотов и кражи фраз для восстановления криптовалютного кошелька.

- Помимо клипперов, ESET также обнаружила трояны удаленного доступа, связанные с вредоносными версиями WhatsApp и Telegram для Windows.

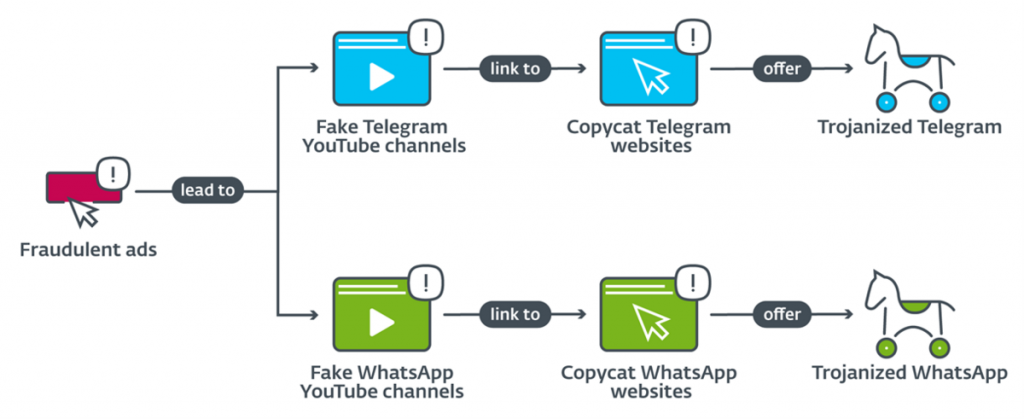

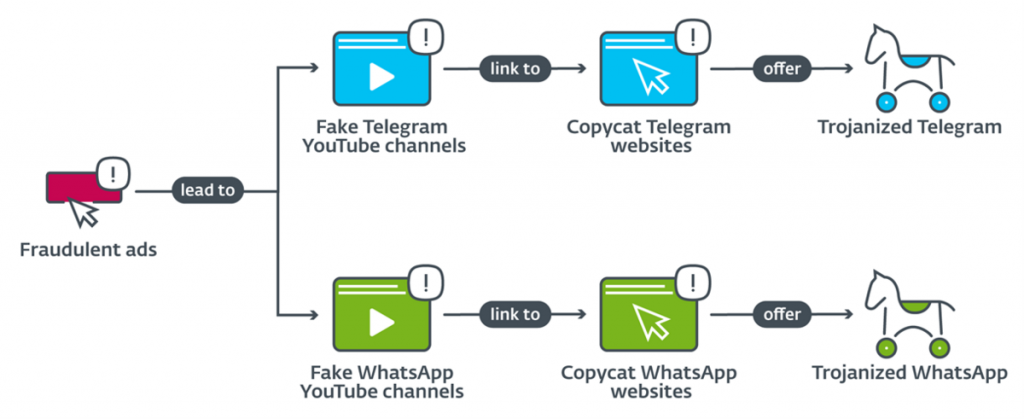

Злоумышленники сначала настроили Google Ads, ведущие к мошенническим каналам YouTube, которые затем перенаправляли зрителей на сайты-подражатели Telegram и WhatsApp. ESET Research немедленно сообщила о мошеннической рекламе и связанных каналах YouTube в Google, которая немедленно закрыла их все.

«Основная цель обнаруженных нами клипперов — перехватить обмен сообщениями жертвы и заменить любые отправленные и полученные адреса кошелька криптовалюты адресами, принадлежащими злоумышленникам. Помимо троянизированных приложений WhatsApp и Telegram для Android, мы также обнаружили троянизированные версии тех же приложений для Windows», — говорит исследователь ESET Лукаш Штефанко, обнаруживший троянизированные приложения.

Несмотря на то, что они служат той же общей цели, троянизированные версии этих приложений содержат различные дополнительные функции. Проанализированные клипперы для Android представляют собой первый экземпляр вредоносного ПО для Android, использующего OCR для чтения текста со снимков экрана и фотографий, хранящихся на устройстве жертвы. OCR развернут для того, чтобы найти и украсть seed-фразу, которая представляет собой мнемонический код, состоящий из ряда слов, используемых для восстановления криптовалютных кошельков. Как только злоумышленники получают сид-фразу, они могут украсть всю криптовалюту непосредственно из соответствующего кошелька.

В другом случае вредоносное ПО просто меняет адрес криптовалютного кошелька жертвы на адрес злоумышленника в чате, при этом адреса либо жестко запрограммированы, либо динамически извлекаются с сервера злоумышленника. В еще одном случае вредоносное ПО отслеживает сообщения Telegram по определенным ключевым словам, связанным с криптовалютами. Как только такое ключевое слово распознано, вредоносное ПО отправляет полное сообщение на сервер злоумышленника.

ESET Research также обнаружила версии клипперов для переключения кошельков для Windows, а также установщики Telegram и WhatsApp для Windows в комплекте с троянами удаленного доступа (RAT). В отличие от установившейся схемы, один из пакетов вредоносных программ, связанных с Windows, состоит не из клипперов, а из RAT, которые обеспечивают полный контроль над системой жертвы. Таким образом, RAT могут красть криптовалютные кошельки, не перехватывая поток приложений.

«Устанавливайте приложения только из заслуживающих доверия и надежных источников, таких как магазин Google Play, и не храните на своем устройстве незашифрованные изображения или скриншоты, содержащие конфиденциальную информацию. Если вы считаете, что у вас есть троянская версия Telegram или WhatsApp, вручную удалите ее со своего устройства и загрузите приложение либо из Google Play, либо напрямую с легального веб-сайта», — советует Штефанко. «Для Windows, если вы подозреваете, что ваше приложение Telegram является вредоносным, используйте решение для обеспечения безопасности, чтобы обнаружить угрозу и удалить ее для вас. Единственная официальная версия WhatsApp для Windows в настоящее время доступна в магазине Microsoft».

Для получения дополнительной технической информации о клиперах, встроенных в приложения для обмена мгновенными сообщениями, ознакомьтесь с записью в блоге «Не очень личный обмен сообщениями: троянские приложения WhatsApp и Telegram преследуют криптовалютные кошельки» на WeLiveSecurity.

Материал подготовлен:

ESET NOD32

Ваши контактные данные не публикуются на сайте.