Высшим приоритетом Symantec является защита наших клиентов. Нападающие никогда не отдыхают, и мы тоже. Высококвалифицированная и преданная своему делу команда постоянно создает новые средства защиты от сотен тысяч новых угроз, которые появляются каждый день. Хотя было бы невозможно публиковать информацию о каждой новой угрозе, от которой мы защищаемся, в этих отчетах публикуются обновления защиты от угроз, которые появляются в новостях, и тех, которые все еще находятся в поле зрения, чтобы вы знали, что защищены.

Новая версия Rilide Infostealer

Известно, что Rilide infostealer нацелен на браузеры на основе Chromium, такие как Google Chrome, Microsoft Edge, Brave и Opera. Сообщалось, что через несколько месяцев после его первого появления в новом варианте была добавлена поддержка Chrome Extension Manifest V3, которая позволяет вредоносному расширению браузера преодолевать ограничения, введенные новыми спецификациями расширений Google, а также добавляет дополнительную обфускацию кода, чтобы избежать обнаружения. Другие новые возможности включают в себя возможность эксфильтрации украденных данных в канал Telegram и создание снимков экрана с интервалами, которые передаются на выделенный сервер C2.

Symantec защищает вас от этой угрозы, определяемой следующим образом:

Файловый

- Trojan.Gen.MBT

- Trojan.Gen.NPE

- Web.Репутация.1

- WS.Malware.1

- WS.Malware.2

- WS.SecurityRisk.3

На основе машинного обучения

- Heur.AdvML.B

- Heur.AdvML.B!100

- Heur.AdvML.B!200

- Heur.AdvML.A!300

Интернет

- Наблюдаемые домены/IP-адреса подпадают под категории безопасности во всех продуктах с поддержкой WebPulse.

Вредоносная программа NodeStealer версии 2.0 обнаружена в дикой природе

Новый вариант 2.0 вредоносного ПО NodeStealer был замечен в фишинговых кампаниях. Основная функциональность этой вредоносной программы заключается в краже файлов cookie браузера для захвата бизнес-аккаунтов Facebook. Обнаруженный вариант NodeStealer версии 2.0 написан на Python и имеет дополнительные возможности, позволяющие осуществлять кражу криптовалюты и загрузку дополнительных произвольных полезных нагрузок. BitRAT, HVNC RAT и Xworm входят в число полезных нагрузок, загруженных NodeStealer.

Symantec защищает вас от этой угрозы, определяемой следующим образом:

Основанный на поведении

- SONAR.TCP!gen1

Файловый

- Trojan.Gen.2

- Trojan.Gen.MBT

- Trojan.Gen.NPE

- WS.Malware.1

- WS.Malware.2

На основе машинного обучения

- Heur.AdvML.A

- Heur.AdvML.B

Интернет

- Наблюдаемые домены/IP-адреса подпадают под категории безопасности во всех продуктах с поддержкой WebPulse.

Кампании по распространению вредоносных программ группой угроз CyberCartel

CyberCartel — это группа угроз, которая, как известно, активна в основном в Мексике и других странах Латинской Америки по крайней мере с 2012 года. Группа в значительной степени полагается на различные варианты вредоносных программ, продаваемые в рамках предложений «вредоносное ПО как услуга» (Maas). Последние вредоносные кампании, приписываемые этому злоумышленнику, использовали вредоносную рекламу в качестве основного средства распространения вредоносных программ. Злоумышленники развертывают вредоносные полезные нагрузки с различными функциями, такими как кража информации, кража банковских данных, захват скриншотов, перезапись буфера обмена, вредоносные перенаправления, перехват трафика и другие.

Symantec защищает вас от этой угрозы, определяемой следующим образом:

Основанный на поведении

- SONAR.TCP!gen1

Файловый

- Trojan.Gen.2

- Trojan.Gen.MBT

- Trojan.Gen.NPE.C

- WS.Malware.2

На основе машинного обучения

- Heur.AdvML.B

- Heur.AdvML.B!100

- Heur.AdvML.B!200

Сетевой

- Система заражена: активность Trojan.Backdoor 676

- Система заражена: активность Trojan.Backdoor 704

- Веб-атака: запрос домена с плохой репутацией Webpulse

Интернет

- Наблюдаемые домены/IP-адреса подпадают под категории безопасности во всех продуктах с поддержкой WebPulse.

Вредоносное ПО XWorm распространяется через скомпрометированные серверы WebDAV

В дикой природе наблюдалась новая кампания, использующая скомпрометированные серверы WebDAV для распространения вредоносного ПО XWorm. Цепочка атак начинается с файлов .LNK, распространяемых через вредоносный спам. При выполнении файла .LNK запускается вредоносный код PowerShell, размещенный на удаленном сервере WebDAV, который, в свою очередь, загружает архив .zip, содержащий двоичный файл вредоносного ПО BATloader. Функция загрузчика заключается в внедрении XWorm в запущенные процессы на зараженной конечной точке. Функциональность удаленной полезной нагрузки XWorm включает в себя кражу пользовательских данных, отсечение криптокошелька, выполнение DDoS-атак или загрузку дополнительных полезных нагрузок.

Symantec защищает вас от этой угрозы, определяемой следующим образом:

Основанный на поведении

- AGR.Terminate!g2

- SONAR.BatCloak!gen1

- SONAR.SuspBeh!gen6

Файловый

- Scr.Malcode!gdn14

- Троянский конь

- Trojan.Gen.NPE

- Trojan.Gen.MBT

- WS.Malware.1

На основе машинного обучения

- Heur.AdvML.B

Интернет

- Наблюдаемые домены/IP-адреса подпадают под категории безопасности во всех продуктах с поддержкой WebPulse.

Шпионское ПО SpyNote, нацеленное на банковский сектор

Шпионское ПО SpyNote для Android распространяется с 2016 года, и недавно исследователи угроз обнаружили еще одну кампанию. Атака была прямой и сфокусирована на банковских секторах европейского региона, проводилась с помощью smishing (SMS-фишинга). Жертв просят загрузить и установить «новое сертифицированное банковское приложение», прежде чем в последующем сообщении будут указаны инструкции для пользователей по запуску экземпляра TeamViewer, что на самом деле является начальным шагом для предоставления доступа к устройству жертвы.

Список возможностей SpyNote:

- Кейлоггер

- Сбор SMS и обход 2FA

- С2 Коммуникации

- Запись экрана и уклонение от защиты

Symantec защищает вас от этой угрозы, определяемой следующим образом:

Файловый

- WS.Malware.1

Мобильный

- Android.Репутация.2

Интернет

- Наблюдаемые домены/IP-адреса подпадают под категории безопасности во всех продуктах с поддержкой WebPulse.

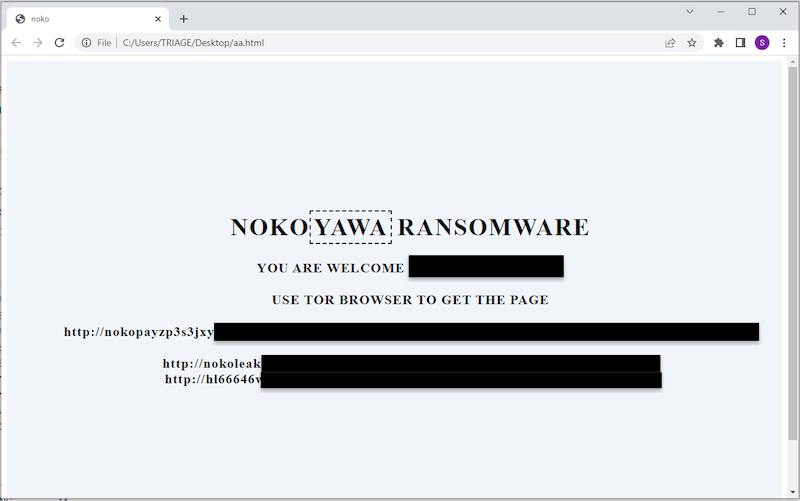

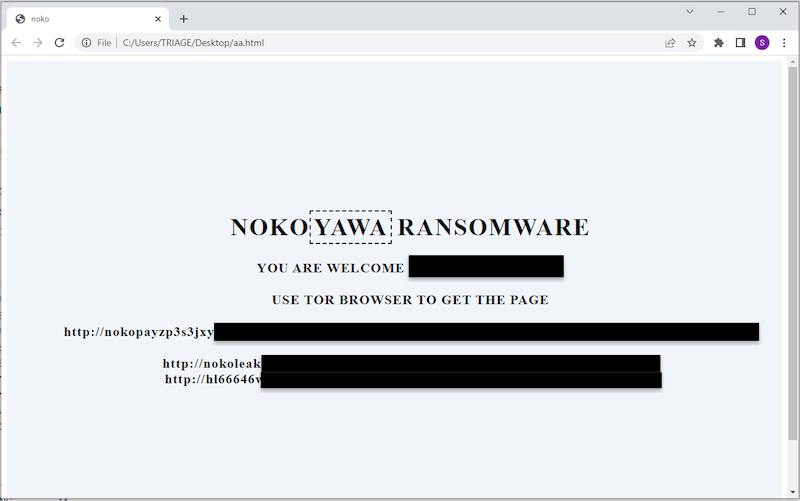

Особенности защиты: программа-вымогатель Nokoyawa

Nokoyawa Ransomware активно работает с начала 2022 года и привлекла внимание к эксплуатации CVE-2023-28252, уязвимости в общем драйвере файловой системы журнала Windows. Со временем создатели Nokoyawa внесли существенные изменения в программу-вымогатель, переведя ее на Rust.

Как и другие известные участники программ-вымогателей, авторы используют ряд тактик, методов и процедур в своей цепочке атак. В конце 2022 года было замечено, что они использовали жертв IcedID для получения первоначального доступа.

После успешной компрометации к зашифрованным файлам будет добавлено расширение .NOKONOKO, а на машину будет помещена записка о выкупе (NOKONOKO-readme.txt или NOKONOKO-readme.html в последних версиях). Ниже приведен пример:

Основными целями программ-вымогателей Nokoyawa являются предприятия и организации, уделяющие особое внимание таким отраслям, как здравоохранение, финансовые услуги, правительство и производство. Эти сектора часто выбирают из-за того, что они обладают конфиденциальными данными, критически важными операциями и потенциально готовы платить значительные выкупы. Согласно сообщениям, выкуп обычно составляет около 200 000 долларов США в биткойнах.

Вот некоторые из MITRE TTP, используемые актерами Нокоявы:

- Интерпретатор команд и сценариев: командная оболочка Windows [T1059.003]

- Инструментарий управления Windows [T1047]

- Данные, зашифрованные для воздействия [T1486]

- Ослабить защиту: отключить или изменить порчу инструментов [T1491]

- Порча [T1491]

Symantec имеет 0-дневную защиту от этой угрозы, определяемой следующим образом:

Основанный на поведении

- SONAR.WMIC!gen12

- SONAR.RansomPlay!gen1

- SONAR.Ransom!gen35

- SONAR.Вымогатели!g13

- MEMSCAN.Ransom!gen1

- MEMSCAN.Ransom!gen8

- SONAR.SuspLaunch!g258

- ACM.Wmip-Ps!g1

- MEMSCAN.Ransom!gen2

- SONAR.Ransom!gen98

- SONAR.RansomGen!gen3

- SONAR.ВыкупNoko!g3

на основе EDR

- Symantec EDR может отслеживать и помечать тактику, методы и процедуры злоумышленника.

- Symantec добавила специальные запросы поиска угроз для вредоносного ПО, которые можно запускать на клиентской консоли iCDM.

Файловый

- Рэнсом.Нокоява

На основе машинного обучения

- Heur.AdvML.B

на основе политики

- Стандартные политики безопасности Symantec Data Center Security по умолчанию для Windows обеспечивают 0-дневную защиту от неизвестных угроз, включая ранее неизвестные варианты программ-вымогателей и связанное с ними поведение.

Ваши контактные данные не публикуются на сайте.