На сайте YouTube распространяется новый троянец

Компания «Доктор Веб» предупреждает о распространении опасного троянца, похищающего с зараженного устройства файлы и другую конфиденциальную информацию. Утечка этих данных может привести к тому, что злоумышленники получат доступ к учетным записям жертвы в социальных сетях и других онлайн-сервисах.

Местоположение:

Москва, 3-я улица Ямского поля, вл. 2, корп. 12А

Посмотреть на карте

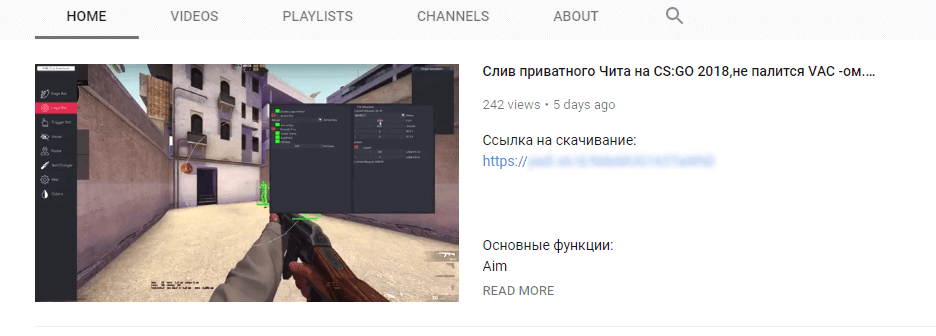

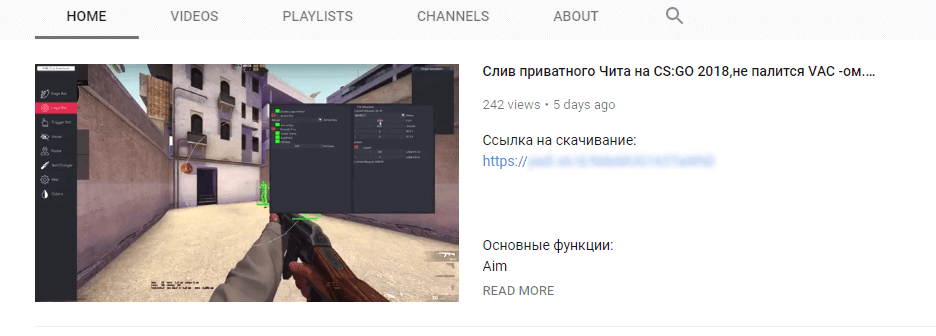

Вредоносная программа, получившая наименование Trojan.PWS.Stealer.23012, написана на языке Python и заражает компьютеры под управлением Microsoft Windows. Распространение троянца началось в районе 11 марта 2018 и продолжается по сегодняшний день. Злоумышленники публикуют ссылки на вредоносную программу в комментариях к видеороликам на популярном интернет-ресурсе YouTube. Многие из таких роликов посвящены использованию жульнических методов прохождения игр (так называемым «читам») с применением специальных приложений. Киберпреступники пытаются выдать троянца за такие программы и другие полезные утилиты. Ссылки ведут на серверы Яндекс.Диск. Чтобы убедить посетителя сайта нажать на ссылку, на страничках роликов публикуются комментарии, явно написанные из-под поддельных аккаунтов. При попытке перейти по такой ссылке потенциальная жертва загружает на свой компьютер самораспаковывающийся RAR-архив, который содержит троянца.

screenshot Trojan.PWS.Stealer.23012 #drweb

screenshot Trojan.PWS.Stealer.23012 #drweb

Запустившись на инфицированном компьютере, троянец собирает следующую информацию:

файлы Cookies браузеров Vivaldi, Chrome, Яндекс.Браузер, Opera, Kometa, Orbitum, Dragon, Amigo, Torch;

сохраненные логины/пароли из этих же браузеров;

снимок экрана.

Также он копирует с Рабочего стола Windows файлы с расширениями ".txt", ".pdf", ".jpg", ".png", ".xls", ".doc", ".docx", ".sqlite", ".db", ".sqlite3", ".bak", ".sql", ".xml".

Все полученные данные Trojan.PWS.Stealer.23012 сохраняет в папке C:/PG148892HQ8. Затем он упаковывает их в архив spam.zip, который вместе с информацией о расположении зараженного устройства отправляется на сервер злоумышленников.

Вирусные аналитики компании «Доктор Веб» обнаружили несколько образцов этого троянца. Часть из них детектируется под именем Trojan.PWS.Stealer.23198. Все известные модификации этой вредоносной программы успешно определяются антивирусом Dr.Web, поэтому не представляют опасности для наших пользователей.

Информация о Trojan.PWS.Stealer.23012 (из Вирусной базы Доктор Веб)

Добавлен в вирусную базу Dr.Web: 2018-03-15

Описание добавлено: 2018-03-23

SHA1:

5360ed8eefb522182c8961529dae99c4b77727e4

54f493c3c7fa408c4a4d32cac2f2884e3ae8290d

6bdd52a9dac9017d6d85f86eb6677c0803a09372

71308c83a6111bb348226934c95afa6c7315234e

72195f87ccb7b11c5b6f2b0b60e36d634c1f3019

734c0155ebcc6a75f0fc42f1d66b95afc2d68508

775358647064bdc0e4a97e9e48aeac9af1bf25fa

7b519162fc406ca1b8fb658091fc83baf81fa0f7

7d24e6c82553322cfbccc7c9e9bfed7e15815c32

7efb6191edc84c745491c7747f78ff70d8776b82

89b997a1882a583e752a9259d475beae519e6e56

946c27a49d6eb1014334ffc95ea6430afb04b744

9ff650db4c8d69397038489a91387bc16637770b

a3e5e2623f093b65824a220237b3b8f6010642c3

a93ce8b87cd85e7e430bf650e726d8be5c6cc3aa

af15f6c71aecd829d04fe51425d6cbac44c514c5

b01e0163f54e3ef5a506ab5a9a8e70e399e27b7b

b5a4facfab79605bce574192031436040593976e

c2f3336c402b7f4cdfffddd001061975540fe05c

c867c875f256687797d8e8006c3bb08f489c774e

cf8aa0d640b86b756eb97749f0502caf99c2db13

d61d8fe4a4d164b67fba8d5888f9687ed5f574a4

d70e4a6612008d8f5c3ec8f640a0d9cfc95eb0c8

d83c76d85e4eac493ffe22219b023dc4365e39b3

da2bfc532b34ba7a527828bc235d2fa84e1225bb

dc48ae66338d583cdb3fe92b62a2655bd283d5ac

e30e341a95adcde0ad0ad40b30db79e2cd971b3d

ee69b5c40ab2d9589a644a7e42fafeeae1018cd1

fe54550f0b29755ad9926ca30ac11decdc1656ca

Вредоносная программа, способная заражать компьютеры под управлением ОС Microsoft Windows. Предназначена для хищения логинов, паролей и другой конфиденциальной информации. Выявлено несколько модификаций, детектируемых также под наименованием Trojan.PWS.Stealer.23198. Написана на языке Python.

Отмечены случаи распространения троянца через сервис Яндекс.Диск, ссылки на файлы публиковались в виде комментариев к видеороликам на YouTube. Вредоносная программа распространяется в виде самораспаковывающегося архива RAR SFX, имеющего следующее содержимое:

_ctypes.pyd

_hashlib.pyd

_socket.pyd

_sqlite3.pyd

_ssl.pyd

bz2.pyd

CRYPT32.dll

library.zip

main.exe

MPR.dll

PIL._imaging.pyd

pyexpat.pyd

python27.dll

pywintypes27.dll

select.pyd

sqlite3.dll

unicodedata.pyd

w9xpopen.exe

win32crypt.pyd

win32pipe.pyd

win32wnet.pyd

Сам троянец реализован в приложении main.exe (оно получено из сценария на языке Python с помощью утилиты py2exe), остальные файлы необходимы для его работы. Собираемая информация сохраняется в папке C:/PG148892HQ8, ее содержимое затем упаковывается в архив с именем spam.zip, который вместе с данными о расположении зараженного устройства отправляется на сервер злоумышленников. Троянец собирает следующую информацию на инфицированном устройстве:

- файлы Cookies браузеров Vivaldi, Chrome, YandexBrowser, Opera, Kometa, Orbitum, Dragon, Amigo, Torch;

- сохраненные логины/пароли из этих же браузеров;

- снимок экрана

- файлы с Рабочего стола Windows, имеющие расширения ".txt", ".pdf", ".jpg", ".png", ".xls", ".doc", ".docx", ".sqlite", ".db", ".sqlite3", ".bak", ".sql", ".xml"

Рекомендации по лечению Trojan.PWS.Stealer.23012

Windows

- В случае если операционная система способна загрузиться (в штатном режиме или режиме защиты от сбоев), скачайте лечащую утилиту Dr.Web CureIt! и выполните с ее помощью полную проверку вашего компьютера, а также используемых вами переносных носителей информации.

- Если загрузка операционной системы невозможна, измените настройки BIOS вашего компьютера, чтобы обеспечить возможность загрузки ПК с компакт-диска или USB-накопителя. Скачайте образ аварийного диска восстановления системы Dr.Web® LiveDisk или утилиту записи Dr.Web® LiveDisk на USB-накопитель, подготовьте соответствующий носитель. Загрузив компьютер с использованием данного носителя, выполните его полную проверку и лечение обнаруженных угроз.

- Если работа операционной системы заблокирована вредоносной программой семейства Trojan.Winlock, воспользуйтесь сервисом разблокировки компьютера. Если подобрать код разблокировки не удалось, действуйте согласно инструкции, представленной в п.2.

OS X Выполните полную проверку системы с использованием Антивируса Dr.Web Light для OS X. Данный продукт можно загрузить с официального сайта Apple App Store.

Linux На загруженной ОС выполните полную проверку всех дисковых разделов с использованием продукта Антивирус Dr.Web для Linux.

Android

1. Если мобильное устройство функционирует в штатном режиме, загрузите и установите на него бесплатный антивирусный продукт Dr.Web для Android Light. Выполните полную проверку системы и используйте рекомендации по нейтрализации обнаруженных угроз.

2. Если мобильное устройство заблокировано троянцем-вымогателем семейства Android.Locker (на экране отображается обвинение в нарушении закона, требование выплаты определенной денежной суммы или иное сообщение, мешающее нормальной работе с устройством), выполните следующие действия:

- загрузите свой смартфон или планшет в безопасном режиме (в зависимости от версии операционной системы и особенностей конкретного мобильного устройства эта процедура может быть выполнена различными способами; обратитесь за уточнением к инструкции, поставляемой вместе с приобретенным аппаратом, или напрямую к его производителю);

- после активации безопасного режима установите на зараженное устройство бесплатный антивирусный продукт Dr.Web для Android Light и произведите полную проверку системы, выполнив рекомендации по нейтрализации обнаруженных угроз;

- выключите устройство и включите его в обычном режиме.

Материал подготовлен Компанией "Доктор Веб" (

www.drweb.com )

_________________________________________

|

Для отправки запроса по продуктам Dr.Web заполните Форму "Отправить запрос".

- Консультация по программам Dr.Web;

- Стоимость Dr.Web ;

- Специальные цены Dr.Web.

|

Ваши контактные данные не публикуются на сайте.