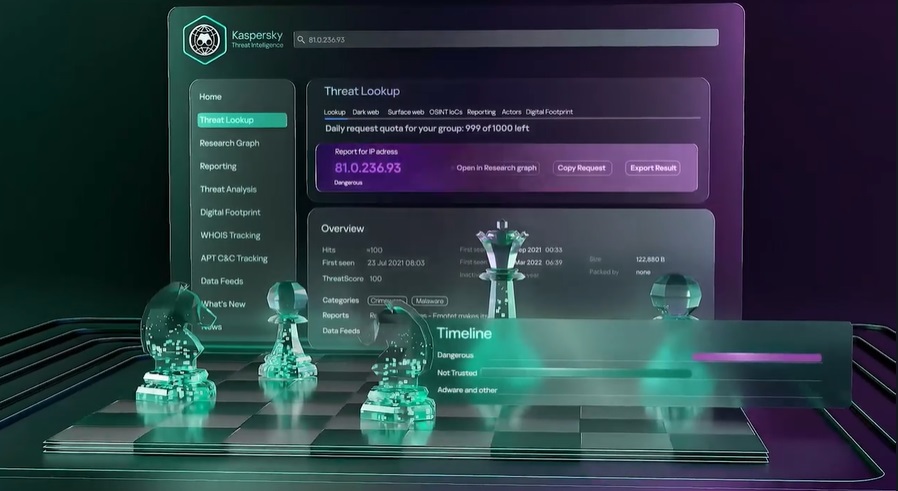

Лаборатория Касперского Tech. Ландшафт угроз ваше стратегическое преимущество в киберразведке

В интерактивном формате обсуждаем новые возможности Kaspersky Threat Intelligence и их практическую пользу для команд SOC. Теперь в несколько кликов можно получить Threat Landscape (Ландшафт угроз) для своей отрасли и региона на основе методологии MITRE ATT&CK00:02:37 – Для чего в SOC нужен TI?

00:04:00 – О новом функционале Threat Landscape на Kaspersky Threat Intelligence Portal

00:07:23 – Как родилась идея создать Threat Landscape и чем он полезен SOC

00:18:59 – Демонстрация функционала Threat Landscape

00:34:45 – Планы на будущее

00:40:09 – Ответы на вопросы

Ландшафт угроз ваше стратегическое преимущество в киберразведке

00:00:40 Введение и знакомство с экспертами

• Приветствие и представление участников: Олег Шабуров, Никита Назаров и Глеб Иванов.

• Тема вебинара: ландшафт угроз и технология "скейт".

• Никита Назаров рассказывает о своей роли в компании и исследованиях угроз.

00:02:24 Роль Глеба Иванова

• Глеб Иванов объясняет свою роль в разработке детектирующей логики.

• Исследование уязвимостей и адаптация методов защиты.

• Важность понимания действий атакующих для эффективной защиты.

00:03:34 Вопросы к аудитории

• Вопросы к аудитории: использование технологии "скейт" и её применение.

• Никита Назаров объясняет, что "скейт" помогает понять противника и предотвратить инциденты.

• Глеб Иванов подчеркивает важность "скейта" для объединения подразделений и улучшения процессов.

00:06:16 Результаты опроса аудитории

• Результаты опроса: большинство компаний используют "скейт" для проактивной подготовки к атакам.

• Никита Назаров подтверждает, что "скейт" позволяет активно готовиться к угрозам и реактивно изучать их во время инцидентов.

00:07:08 История создания технологии "скейт"

• Никита Назаров рассказывает, как идея создания "скейта" возникла из его опыта работы в коммерческом SOC.

• Использование методологии "тра атака" для изучения угроз.

• Переход в лабораторию Касперского и адаптация наработок для создания "скейта".

00:10:30 Применение "скейта"

• Глеб Иванов объясняет, как "скейт" помогает SOC мониторить клиентов и предсказывать действия атакующих.

• Применение технологии в инхаус-SOC и MS-SOC.

• "Скейт" упрощает анализ данных и помогает выявлять следы противника.

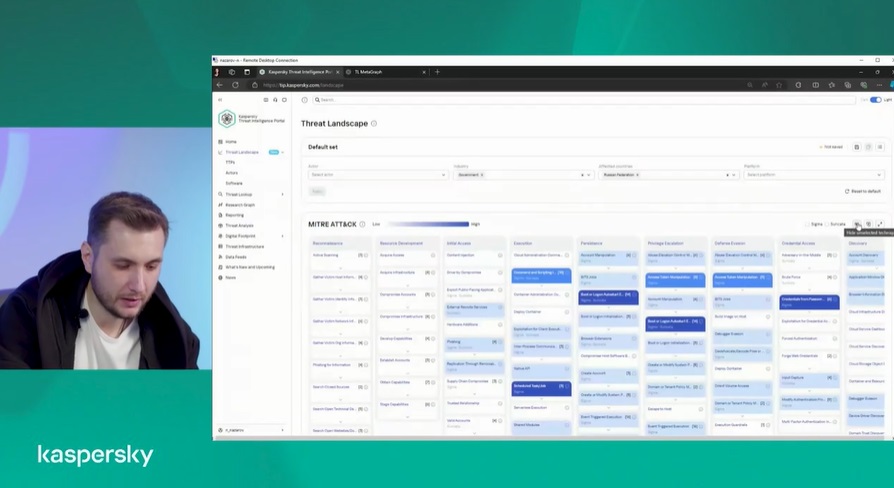

00:13:09 Демонстрация работы "скейта"

• Никита Назаров показывает, как работает "скейт".

• Объяснение, что такое SOC и как он мониторит инфраструктуру.

• Демонстрация работы детектирующей логики и обнаружения угроз.

00:14:21 Введение в направление кибербезопасности

• Направление изучает противника, который может проводить кибератаки.

• Аналитики используют данные для понимания инцидентов и принятия решений.

• Важно понимать угрозы в разных регионах и детектировать группировки.

00:15:40 Применение данных в инцидентах

• Аналитики могут использовать данные для реактивного действия во время инцидентов.

• Данные помогают строить теории и понимать, что произошло в структуре.

• Используются различные источники и платформы для получения информации.

00:17:34 Пример использования данных

• Пример использования данных для анализа атак на государственные организации в России.

• Матрица показывает актуальные техники и группировки, используемые в атаках.

• Данные обновляются ежедневно и помогают анализировать инциденты.

00:20:26 Преимущества потокового анализа

• Потоковый анализ позволяет изучать атаки на основе реальных данных.

• Матрица помогает определить актуальные техники и группировки.

• Данные можно использовать для создания хантов и подготовки аналитиков.

00:25:09 Автоматическое обновление данных

• Данные обновляются автоматически на основе новых инцидентов.

• Аналитики могут изучать техники и группировки в реальном времени.

• Поток данных помогает анализировать атаки и готовить аналитиков.

00:26:45 Библиотека знаний и инструменты

• Библиотека знаний позволяет фильтровать данные по индустриям и регионам.

• Новая сущность софт показывает инструменты, используемые противником.

• Данные обновляются автоматически и могут использоваться для детекции и анализа.

00:28:09 Новые функции и их преимущества

• Возможность создания и сохранения фильтров для заказчиков в разных регионах.

• Новый функционал, выпущенный недавно, вызвал положительные отзывы у заказчиков.

• Возможность выгрузки детектирующей логики и её использования.

00:29:07 Изменения в ландшафте угроз

• Ландшафт угроз в России меняется ежедневно.

• Противник постоянно изобретает новые методы атак.

• Возможность гибкого использования фильтров и наборов данных.

00:30:14 Революционный подход к анализу данных

• Изучение данных на потоке, а не статистических данных.

• Автоматическое обновление данных в реальном времени.

• Упрощение работы и ускорение анализа данных.

00:32:12 Преимущества технологии

• Ежегодное создание около 3000 отчетов.

• Возможность автоматического анализа данных.

• Бесплатный доступ к функционалу и фильтрам.

00:34:41 Будущие планы и технологии

• Появление новых продуктов и технологий.

• Создание библиотеки знаний для пользователей.

• Расширение поведенческого анализа и автоматизация процессов.

00:38:27 Источники данных и их анализ

• Использование различных источников данных, включая бот-фермы и партнерские программы.

• Ежедневный анализ около 400 тысяч файлов.

• Использование данных в различных продуктах и направлениях.

00:40:20 Учет альтернативных названий группировок

• Создание таблицы с 1500 группировками и их альтернативными названиями.

• Возможность сопоставления информации из разных источников.

• Пример с группировкой "Вейкин Лихо".

00:41:16 Вопросы и ответы

• Обсуждение зрелости SOC для использования технологий.

• Важность наличия базовых потребностей и мониторинга данных.

• Трудности с поиском аналитиков на рынке.

00:43:26 Детектирование угроз

• SOC сначала занимается детектированием инструментов, а затем переходит к полному анализу.

• Необходимость автоматизации анализа данных.

• Планы по созданию дополнительных средств для анализа данных.

00:45:17 Шаблоны действий и сценарии реагирования

• Важность понимания инфраструктуры для принятия решений.

• Продукты, такие как Monkey, могут автоматически использовать данные.

• Необходимость понимания бизнес-процессов для эффективного реагирования.

00:47:15 Доступ к порталу и оценка рисков

• Регистрация на портале и оценка рисков для конкретной компании.

• Важность понимания законодательства и угроз.

• Злоумышленники могут обойти любые защитные меры.

00:49:41 Работа с разными вендорами

• Рекомендация использовать продукты Касперского.

• Возможность работы с другими вендорами.

• Важность выбора вендора по душе.

00:50:14 Обогащение платформы и автоматизация

• Использование знаний о злоумышленниках для обогащения платформы.

• Планы по автоматизации и улучшению покрытия угроз.

• Будущие релизы и улучшения в области детектирования.

00:53:58 Подключение к другим источникам данных

• Возможность подключения к другим источникам данных.

• Планы по интеграции продуктов в ближайшие полтора года.

• Поддержка различных протоколов и технологий.

00:54:40 Описывание собственных техник

• Рассматривается возможность создания собственных техник для защиты.

• Текущие техники в Matra не всегда успевают за актуальными угрозами.

• Пример сервиса от Robs, который предлагает техники для защиты.

00:55:34 Проблемы с включением новых техник

• Включение новых техник в Matra занимает много времени.

• Важно избежать конфликтов с существующими идентификаторами.

• Идея создания новых техник рассматривается, но сроки неизвестны.

00:56:58 Применение для небольших компаний

• Технологии применимы для небольших компаний.

• В последние годы ситуация изменилась, и технологии стали востребованы.

• Планов по созданию урезанного варианта для Windows нет.

00:58:10 Применение для частных лиц

• Технологии полезны для исследователей и параноиков.

• Возможность пропрыгать от одного индикатора до целой атаки.

• Основная часть технологий бесплатна, но есть платные профили.

00:58:56 Заключение

• Технологии практически бесплатны, но есть платные профили.

• Ожидается значительный рост пользователей к ноябрю-декабрю.

• Технологии меняют ландшафт угроз для SOC, сравнимо с изобретением электричества.

00:59:56 Благодарности и прощание

• Благодарности аудитории за внимание.

• Призыв задавать вопросы и приходить снова.

• Завершение с песней о безопасности и защите.

Материал подготовлен АО "Лаборатория Касперского"

Ваши контактные данные не публикуются на сайте.